Quais as semelhanças entre os submundos dos terroristas e dos cibercriminosos?

A empresa de segurança Trend Micro se dedicou a uma análise detalhada das plataformas e das tecnologias usadas por ambos os grupos e descobriu que os cibercriminosos têm provavelmente o mesmo nível de capacidade para abusar de serviços legítimos quanto grupos terroristas.

Nomeado “Dark Motives Online: An Analysis of Overlapping Technologies Used by Cybercriminals and Terrorist Organizations” o documento procura compreender como os cibercriminosos e terroristas conseguem violar plataformas tecnológicas e online para usá-las a seu favor. No documento, são citadas também algumas disparidades: enquanto os cibercriminosos buscam ganho financeiro, os terroristas visam uma divulgação e publicidade gratuita de seus atos, ao invés de espalhar malwares.

Devido à natureza obviamente ilegal de seus objetivos, os cibercriminosos e terroristas precisam permanecer impossíveis de rastrear e anônimos. Alguns exemplos destas ferramentas incluem programas de anonimato, como TOR, e ferramentas de criptografia encontradas na Deep Web.

Além disso, foram flagrados terroristas utilizando e distribuindo “guias” de anonimato. Originalmente destinados a ativistas e jornalistas, esses guias são distribuídos para seus seguidores para ensinar aos membros novos ou não iniciados maneiras de evitarem serem encontrados.

Técnicas de Comunicação

Terroristas e cibercriminosos utilizam técnicas de comunicação parecidas. Abaixo, alguns dos métodos mais usados, embasados em outra pesquisa da Trend Micro, The Many Faces of Cibercrime:

- Serviços de e-mail seguros: Os cibercriminosos japoneses em particular utilizam serviços como “SAFe-mail” para entrarem em contato entre si por meio de um e-mail indetectável;

- Deep web/fóruns clandestinos: Fóruns clandestinos são comuns entre os criminosos – não apenas para anunciar seus produtos e serviços, mas também para discutir novas técnicas, compartilhar informações e brincadeiras;

- Mídias sociais (Twitter, Facebook): Os cibercriminosos brasileiros utilizam as mídias sociais tanto para facilitar o contato uns com os outros como para vangloriar-se de seus ganhos por meio de atividades ilícitas.

Enquanto os cibercriminosos compartilham práticas de regatear dinheiro/violações, a Trend Micro observou que os terroristas utilizam os mesmos métodos, mas com um foco voltado para comunicação, organização e compartilhamento de propaganda.

Serviços de e-mails protegidos são muito utilizados por terroristas, como SIGAINT, Ruggedinbox (descontinuado) e Mail2Tor. Ainda assim, o Gmail foi apontado como líder de preferência entre terroristas, sendo a opção de 34% deles.

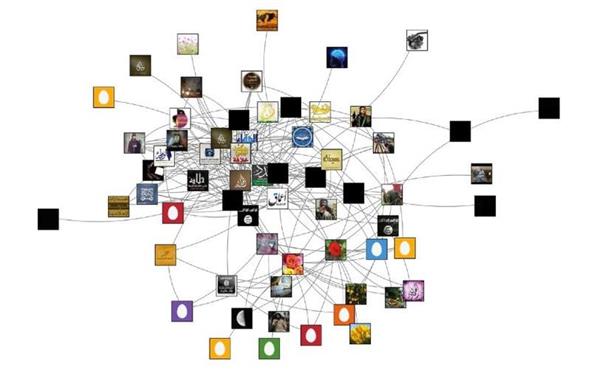

Foi constatado também que aplicativos de mensagens instantâneas são comumente usados por terroristas. Das 2.301 contas estudadas que apoiam grupos terroristas, a Trend Micro descobriu que o serviço de mensagens instantâneas Telegram é o mais utilizado, com 34% listando suas informações de contato no aplicativo. Wickr, Surespot, Signal, e Threema representaram o restante, juntamente com WhatsApp e outros aplicativos.

Uma tendência de grupos terroristas mostra que eles buscam por serviços de hospedagem de arquivos (top4top.net, Sendspace e securedrop) com base em regiões como o Oriente Médio — provavelmente outra resposta à ameaça percebida por vigilâncias governamentais em plataformas de comunicação nos países ocidentais, como nos EUA.

Devido ao fato de que, ao contrário dos cibercriminosos cujas atividades são geralmente restritas ao ciberespaço, grupos terroristas operam principalmente no mundo real, o uso dos celulares como instrumentos de comunicação é usado particularmente pelos terroristas. Apesar desse meio de comunicação estar ganhando força, muitos fóruns recomendam evitar smartphones devido à falta de segurança. As duas plataformas de dispositivos móveis mais populares (iOS e Android) são consideradas indesejáveis nos fóruns.

Divulgação da Propaganda

Uma das maiores divergências entre os cibercriminosos e os terroristas é o desejo de viralizar o seu conteúdo. Enquanto o principal objetivo dos cibercriminosos é cometer crimes cibernéticos e se manterem escondidos, os terroristas desejam que seu conteúdo viralize para serem vistos não só pelos seus seguidores, mas também por um público cada vez maior.

Abaixo os principais métodos de propaganda usados pelos terroristas:

- Mídia: Vídeos, fotos e material promocional que retratam os grupos terroristas de forma positiva, produzidos em qualidade profissional para chamar a atenção da maior quantidade de espectadores possível;

- Mídias sociais: Os terroristas usam o Twitter e o Facebook não só para disseminar a propaganda e converter indivíduos, mas também para se comunicar uns com os outros;

- Meios de armazenamento físico: Grupos terroristas também foram vistos distribuindo propaganda e outras informações por meio de cartões SIM e pen drives;

Ferramentas Terroristas Personalizadas

A Trend Micro descobriu aplicativos caseiros feitos por grupos terroristas para preservar seu anonimato. Abaixo os mais usados:

- Mojahedeen Secrets: Além de permitir que os usuários criem chaves privadas para usar quando enviam e-mails também permite troca de mensagens e o recurso File Shredder (triturador de arquivos);

- Alemarah: Esse novo aplicativo Android serve como um distribuidor de notícias para ações relacionadas ao terrorismo. Ele lista os feeds de notícias, sites e calendários que contêm informações relacionadas às operações em curso;

- Tashfeer al-Jawwal: Considerado um dos primeiros aplicativos de criptografia para celulares, foi desenvolvido pelo Global Islamic Media Front (GIMF) e lançado em 2013. O próprio aplicativo atua como um programa de criptografia móvel.

Conclusão

Ao passo que cibercriminosos buscam se relacionar com poucos contatos e são mais focados na reputação online do indivíduo, as organizações terroristas, concentram seus esforços em fazer com que sua propaganda atinja um público maior, na esperança de encontrar potenciais simpatizantes.

Contudo, a tarefa de rastrear terroristas é tão desafiadora quanto a de rastrear cibercriminosos. O conhecimento dos canais e tecnologias, no entanto, é um primeiro grande passo no sentido de entender melhor como esses grupos trabalham, e uma ajuda para desenvolver maneiras de bloquear atividades ilícitas.

Para ter acesso ao material completo, acesse:http://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/overlapping-technologies-cybercriminals-and-terrorist-organizations.